بررسی فنی بدافزار رجین -Regin

نوشته شده در تاریخ 93/09/05

رجین (Regin) نرم افزاری مخرب می باشد که باعث هراس مدیران امنیت سیستم های سازمان های دولتی شده است.در دو سال اخیر شرکت کسپرسکی این بد افزار فرار و گریزان را در و سرتاسر جهان ردیابی نمود. نمونه های در سرویس های مختلف چند اسکنر ظاهر شدند اما آنها به هم ارتباطی نداشته ، عملکرد ناشناخته و نامفهومی داشتند و بی محتوا بودند.این موضوع مبهم بود تا زمانی که اولین نمونه های رجین ایجاد شد.که بعضی از آنها به سال 2003 برمی گردد.

قربانیان رجین را می توان به گروه های زیر تقسیم کرد:

تا به امروز دو هدف اصلی برای این حملات کشف شده است :

در بسیاری از نمونه ها این حملات بر روی استخراج اطلاعات حساس مثل آدرس ایمیل و اسناد تمرکز نموده اند. طبق نمونه هایی که شرکت کسپرسکی مشاهده نموده حمله کننده با اپراتورهای مخابراتی برای فعالسازی راه اندازی حملات پیچیده دیگر اقدام به سازش نموده است.

شاید یکی از قربانیان عمومی و شناخته شده ویروس رجین یک رمز نویس معروف بلژیکی ، آقای Jean Jacques Quisquater می باشد ،(https://en.wikipedia.org/wiki/Jean-Jacques_Quisquater) . که در فوریه سال 2014 Quisquater اعلام کرد که مورد حمله نفوذ سایبری قرار گرفته است.شرکت کسپرسکی با بدست آوردن نمونه هایی از مورد Quisquater موفق شد تعلق آنها را به پلت فرم رجین تایید نمایید.

یکی از قربانیان جالب رجین یک کامپیوتر می باشد که ما به آن "آهنربای تهدید" می گوییم.این کامپیوتر به یک موسسه تحقیقاتی تعلق دارد و توسط Turla ، Mask/Careto،Regin، Itaduke، Animal Farm و سایر حملات دیگر که نام عمومی ندارند مورد تهدید قرار گرفته و همه آنها به خوبی دربعضی از نقاط در کامپیوتر زندگی می کنند.

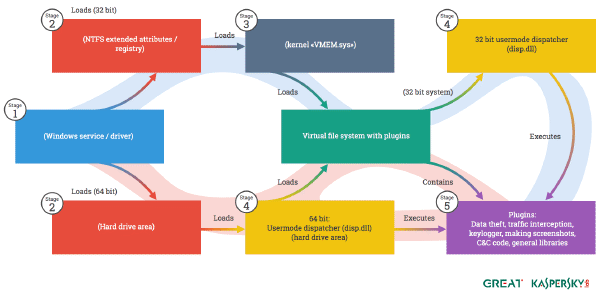

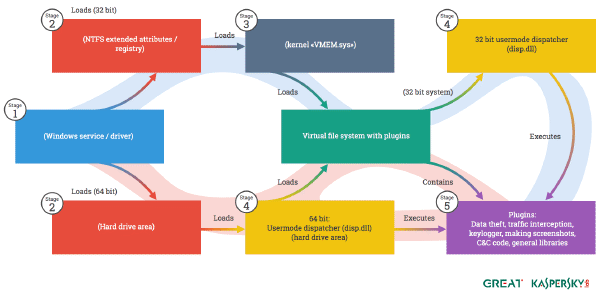

اولین مرحله به طور کلی تنها فایل اجرایی می باشد که در سیستم قربانی ظاهر می شود.مراحل دیگر به صورت مستقیم در هارد دیسک(برای سیستم های 64بیتی)به عنوان NTFS یا رجیستری ذخیره میشوند.چندین ماژول مختلف برای مرحله اول مشاهده شده که بعضی اوقات برای دسترسی به یک نوع پولی مورفیک با منابع عمومی ادغام شده است و عملیات کشف را پیچیده نموده است.

مرحله دوم چندین هدف دارد و می تواند رجین از سیستم حذف نماید.مرحله دوم همچنین یک فایل مارکر ایجاد می کند که می تواند برای شناسایی ماشینی که مورد حمله قرار گرفته استفاده شود.نام فایل های شناخته شده برای مارکر به صورت زیر می باشد:

مرحله چهارم،توزیع کننده شاید تنها ماژول پیچیده پلت فرم می باشد.توزیع کننده هسته حالت کاربر فریم ورک می باشد.به صورت مستقیم به عنوان مرحله سوم پروسه خود راه انداز 64 بیتی لود می شود و یا از VFS به عنوان ماژول 50221 به عنوان مرحله چهارمدر سیستم های 32 بیتی استخراج و لود می شود.

توزیع کننده بیشترین وظایف دشوار پلت فرم رجین مثل فراهم نمودن API برای دسترسی به فایل سیستم های مجازی ،توابع ارتباط و دخیره اصلی و همچنین زیر روال های انتقال شبکه را به عهده دارد.در واقع توزیع کننده مغز سیستم می باشد که پلت فرم را اجرا می نماید.

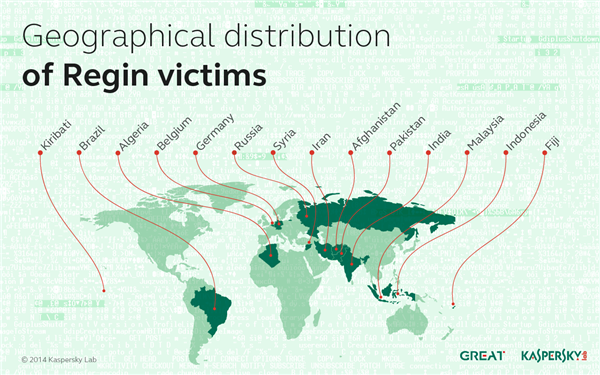

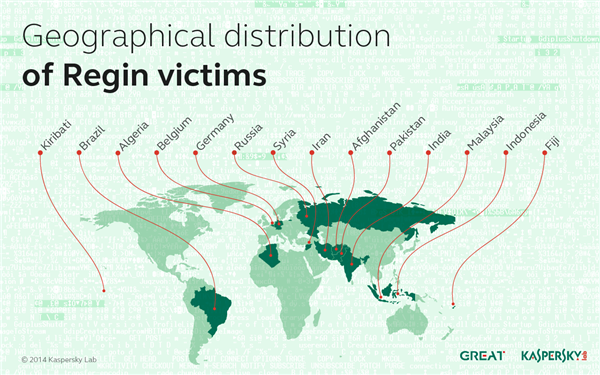

توزیع جغرافیایی ویروس رجین را در تصویر زیر قابل مشاهده می باشد :

بیش از یک دهه می باشد که گروهی شناخته شده به عنوان رجین نهاد های مهم در سرتاسر جهان را با یک پلت فرم پیشرفته مخرب مورد هدف قرار داده اند.عملیات این ویروس هنوز هم فعال می باشد اگرچه ورژن این بد افزارممکن است تا بحال به نسخه های پیشرفته تری تبدیل و به روز شده است.

نام ویروس رجین (Regin) ظاهرا عکس "in Reg" میباشد که به این دلیل که این مخرب ماژول هایش را می تواند در رجیستری ذخیره نماید کوتاه شده "in Registry" می باشد.نام این ویروس و کشفیات آن برای اولین بار در محصولات ضد مخرب در مارس 2011 مشاهده شد.

طبق گزارش کسپرسکی : «اغلب قربانیان با استفاده از پروتکلهای ارتباطی گوناگونی نظیر HTTP که در فایل پیکربندی (config file) نیز مشخص میگردد به ارتباط با سایر سیستمهای داخل شبکه میپردازند. هدف چنین زیرساخت پیچیدهای رسیدن به دو هدف بوده است: دسترسی و نفوذ کامل حملهکنندگان به شبکه و گذشتن از موانع احتمالی؛ و اختصاص دادن ترافیک شبکه تا حد امکان به سرور دستور و کنترل (C&C) یا همان سرور آلوده و رابط.

بررسی فنی بدافزار رجین

محققین امنیتی اخیراً مؤفق به شناسایی یک بدافزار جاسوسی شدند که اقدام به جاسوسی از ارگانها و مؤسسات دولتی و تحقیقاتی 14 کشور مختلف مینموده است. این بدافزار که یادآور بدافزار دوکو میباشد، حداقل از سال 2008 بمنظور جاسوسی از سازمانها و ارگانهای مختلف چندین کشور مورد استفاده قرار میگرفته است. این بدافزار نه تنها بمنظور جاسوسی از طریق استخراج ایمیلها و اسناد گوناگون سازمانهای دولتی، مؤسسات تحقیقاتی و بانکها استفاده میشده است بلکه یکی از مهمترین اهداف آن شبکهها و اپراتورهای مخابراتی GSM بوده است تا از این طریق با نفوذ بیشتری اقدام به حملات نماید. شرکت کسپرسکی حدود دو سال به برسی این بد افزار پرداخته است و در گزارشی به معرفی پان پرداخته است.رجین (Regin) نرم افزاری مخرب می باشد که باعث هراس مدیران امنیت سیستم های سازمان های دولتی شده است.در دو سال اخیر شرکت کسپرسکی این بد افزار فرار و گریزان را در و سرتاسر جهان ردیابی نمود. نمونه های در سرویس های مختلف چند اسکنر ظاهر شدند اما آنها به هم ارتباطی نداشته ، عملکرد ناشناخته و نامفهومی داشتند و بی محتوا بودند.این موضوع مبهم بود تا زمانی که اولین نمونه های رجین ایجاد شد.که بعضی از آنها به سال 2003 برمی گردد.

قربانیان رجین را می توان به گروه های زیر تقسیم کرد:

- اپرتور های مخابراتی

- سازمان های دولتی

- بخش های سیاسی چند ملیتی

- موسسات مالی

- موسسات تحقیقاتی

- متخصصان محقق رمز نگاری یا ریاضیات پیشرفته

تا به امروز دو هدف اصلی برای این حملات کشف شده است :

- جمع اوری اطلاعات

- تسهیل انواع حملات دیگر

در بسیاری از نمونه ها این حملات بر روی استخراج اطلاعات حساس مثل آدرس ایمیل و اسناد تمرکز نموده اند. طبق نمونه هایی که شرکت کسپرسکی مشاهده نموده حمله کننده با اپراتورهای مخابراتی برای فعالسازی راه اندازی حملات پیچیده دیگر اقدام به سازش نموده است.

شاید یکی از قربانیان عمومی و شناخته شده ویروس رجین یک رمز نویس معروف بلژیکی ، آقای Jean Jacques Quisquater می باشد ،(https://en.wikipedia.org/wiki/Jean-Jacques_Quisquater) . که در فوریه سال 2014 Quisquater اعلام کرد که مورد حمله نفوذ سایبری قرار گرفته است.شرکت کسپرسکی با بدست آوردن نمونه هایی از مورد Quisquater موفق شد تعلق آنها را به پلت فرم رجین تایید نمایید.

یکی از قربانیان جالب رجین یک کامپیوتر می باشد که ما به آن "آهنربای تهدید" می گوییم.این کامپیوتر به یک موسسه تحقیقاتی تعلق دارد و توسط Turla ، Mask/Careto،Regin، Itaduke، Animal Farm و سایر حملات دیگر که نام عمومی ندارند مورد تهدید قرار گرفته و همه آنها به خوبی دربعضی از نقاط در کامپیوتر زندگی می کنند.

پلت فرم رجین

به طور خلاصه رجین یک پلت فرم حمله سایبری می باشد که حمله کننده برای کنترل از راه دور نهایی در تمام سطوح ممکن در شبکه قربانی گسترش می یابد. این پلت فرم کاملا ماژولار می باشد و چندین مرحله دارد:

اولین مرحله به طور کلی تنها فایل اجرایی می باشد که در سیستم قربانی ظاهر می شود.مراحل دیگر به صورت مستقیم در هارد دیسک(برای سیستم های 64بیتی)به عنوان NTFS یا رجیستری ذخیره میشوند.چندین ماژول مختلف برای مرحله اول مشاهده شده که بعضی اوقات برای دسترسی به یک نوع پولی مورفیک با منابع عمومی ادغام شده است و عملیات کشف را پیچیده نموده است.

مرحله دوم چندین هدف دارد و می تواند رجین از سیستم حذف نماید.مرحله دوم همچنین یک فایل مارکر ایجاد می کند که می تواند برای شناسایی ماشینی که مورد حمله قرار گرفته استفاده شود.نام فایل های شناخته شده برای مارکر به صورت زیر می باشد:

- %SYSTEMROOT%\system32\nsreg1.dat

- %SYSTEMROOT%\system32\bssec3.dat

- %SYSTEMROOT%\system32\msrdc64.dat

مرحله چهارم،توزیع کننده شاید تنها ماژول پیچیده پلت فرم می باشد.توزیع کننده هسته حالت کاربر فریم ورک می باشد.به صورت مستقیم به عنوان مرحله سوم پروسه خود راه انداز 64 بیتی لود می شود و یا از VFS به عنوان ماژول 50221 به عنوان مرحله چهارمدر سیستم های 32 بیتی استخراج و لود می شود.

توزیع کننده بیشترین وظایف دشوار پلت فرم رجین مثل فراهم نمودن API برای دسترسی به فایل سیستم های مجازی ،توابع ارتباط و دخیره اصلی و همچنین زیر روال های انتقال شبکه را به عهده دارد.در واقع توزیع کننده مغز سیستم می باشد که پلت فرم را اجرا می نماید.

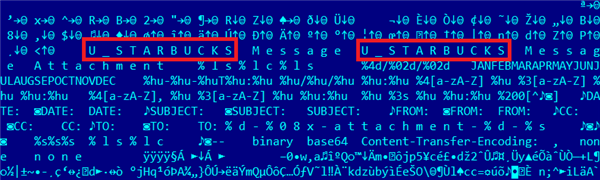

ماژول ها و مصنوعات غیر طبیعی

در برخی از فایل سیستم هایی که شرکت کسپرسکی آنالیز نموده کلماتی وجود دارد که به ظاهر کد های رجین می باشد که در سیستم قربانی گسترش یافته اند :- legspinv2.6 and LEGSPINv2.6

- WILLISCHECKv2.0

- HOPSCOTCH

آمار قربانیان

در طی دو سال اخیر با توجه به آمار هایی که کسپرسکی در مورد تعداد قربانیان و حمله ها جمع آوری نموده این نتیجه بدست آمد که حتی پس از حذف ویروس رجین مصنوعاتی در سیستم باقی می ماند که می تواند برای شناسایی سیستم مورد حمله به ما کمک کند. به عنوان نمونه چندین مورد مشاهده گردید که پس از حذف ویروس از سیستم فایل ، "msrdc64.dat" در سیستم باقی مانده است.توزیع جغرافیایی ویروس رجین را در تصویر زیر قابل مشاهده می باشد :

بیش از یک دهه می باشد که گروهی شناخته شده به عنوان رجین نهاد های مهم در سرتاسر جهان را با یک پلت فرم پیشرفته مخرب مورد هدف قرار داده اند.عملیات این ویروس هنوز هم فعال می باشد اگرچه ورژن این بد افزارممکن است تا بحال به نسخه های پیشرفته تری تبدیل و به روز شده است.

نام ویروس رجین (Regin) ظاهرا عکس "in Reg" میباشد که به این دلیل که این مخرب ماژول هایش را می تواند در رجیستری ذخیره نماید کوتاه شده "in Registry" می باشد.نام این ویروس و کشفیات آن برای اولین بار در محصولات ضد مخرب در مارس 2011 مشاهده شد.

طبق گزارش کسپرسکی : «اغلب قربانیان با استفاده از پروتکلهای ارتباطی گوناگونی نظیر HTTP که در فایل پیکربندی (config file) نیز مشخص میگردد به ارتباط با سایر سیستمهای داخل شبکه میپردازند. هدف چنین زیرساخت پیچیدهای رسیدن به دو هدف بوده است: دسترسی و نفوذ کامل حملهکنندگان به شبکه و گذشتن از موانع احتمالی؛ و اختصاص دادن ترافیک شبکه تا حد امکان به سرور دستور و کنترل (C&C) یا همان سرور آلوده و رابط.